Quantencomputer und die Blockchain

2017 war das Jahr in dem die Blockchain Technologie endgültig aus dem Schatten in die Öffentlichkeit trat. Da 2018 mit aller Wahrscheinlichkeit weitere Entwicklungen im Bereich Blockchain Technologien und Distributed Ledger Technology (DLT) folgen werden, möchten wir etwas näher darauf eingehen, wie zukünftige Quantencomputer die Blockchain Technologien angreifen könnten .

Broken Signatures

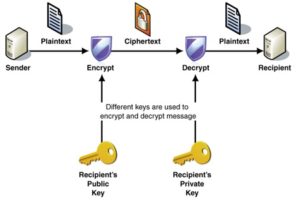

Um Transaktionen mit einer beliebigen Kryptowährung durchzuführen, müssen die Wallets des Senders und des Empfängers miteinander verbunden sein. Eine sichere und eindeutige Verbindung ist dafür Voraussetzung. Um dies zu ermöglichen, verwenden Kryptowährungen eine Adresse (normalerweise eine hexadezimale Zeichenkette). Diese Adressen sind mit einer digitalen Signatur verbunden, die die Adresse und das verbundene Wallet mit der Gegenseite identifiziert. Digitale Signaturen basieren auf asymmetrischen Kryptographietechniken. In den meisten Fällen wird RSA oder die Elliptic Curve Cryptography (ECC) verwendet. Die asymmetrische Methode wird oft als Public Key Kryptographie (Infrastruktur) bezeichnet, da sie immer ein Schlüsselpaar verwendet. Ein öffentlicher und ein privater Schlüssel. Beide Schlüssel werden benutzt, um eine Nachricht zu verschlüsseln bzw. zu entschlüsseln. Niemals kann ein Schlüssel die Aufgabe des anderen übernehmen. Die Sicherheit der asymmetrischen Kryptographie beruht auf einer mathematischen Eigenschaft des NP- oder NP-Schwere Problems, unter das alle asymmetrischen Kryptographieprobleme fallen. Diese sind schwer zu lösen, aber leicht zu überprüfen. Dies bedeutet, dass die mit dem öffentlichen Schlüssel verschlüsselte Nachricht mit dem privaten Schlüssel einfach zu entschlüsseln ist. Umgekehrt ist es jedoch extrem schwierig, den privaten Schlüssel aus dem öffentlichen Schlüssel und der verschlüsselten Nachricht zu generieren. Im Grunde ist die Schwierigkeit dafür so hoch, dass selbst die performantesten Server mehr Zeit dafür benötigen würden, als das Bestehen unseres Universums.

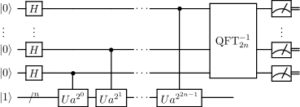

Das Ganze gilt jedoch nur für klassische Server. Für Quantencomputer gibt es einen Algorithmus namens Shor-Algorithmus, der NP-Probleme wesentlich schneller lösen kann als jeder klassische Algorithmus. Der Shor-Algorithmus ist nicht nur eine Bedrohung für Kryptowährungen, sondern auch für die meisten anderen digitalen Sicherheitssysteme. Zum Glück sind Quantencomputer noch nicht so weit. Die meisten Experten erwarten, dass es noch weitere 10 Jahre dauern wird, bis Quantencomputer ein Risiko für moderne asymmetrische Verschlüsselungstechniken darstellen. Darüber hinaus gibt es asymmetrische Kryptographietechniken, die als quantensicher gelten. Diese Techniken werden als Post-Quantum-Kryptographie bezeichnet. Die Implementierung dieser Post-Quantum-Crypto-Techniken ist ziemlich einfach und viele neue Kryptowährungen basieren bereits darauf oder haben zumindest die Möglichkeit, diese Techniken zu verwenden. Der Nachteil ist, dass es heutzutage, ähnlich wie bei RSA und ECC, keinen endgültigen Beweis für die Sicherheit dieser Techniken gibt. Eine weitere Möglichkeit ist die Verwendung der Quantenkryptographie zur Erzeugung einer quantensicheren digitalen Signatur. Hier kann die Sicherheit mathematisch nachgewiesen werden. Quantenkryptographie und Quantensignaturen sind jedoch immer noch nicht allgemein kommerziell verfügbar. Die existierende Quantenkryptographie-Infrastruktur befindet sich immer noch in einem experimentellen Stadium und ist für die übliche Verwendung zu teuer.

Angriff auf die Blockchain

Eine weitere Möglichkeit, die Blockchain anzugreifen, besteht darin, die Blockerstellung selbst anzugreifen. Die Blöcke der Blockchain sind kleine Datendateien, die alle Transaktionen in einem bestimmten Zeitraum protokollieren. Da die Blockchain keine zentralisierte Organisation besitzt, die über die in jedem Block protokollierten Transaktionen und die Reihenfolge der Transaktionen in jedem Block entscheiden könnte, muss die Blockchain einen Entscheidungsalgorithmus zum Erzeugen der Blöcke enthalten. Dieser Entscheidungsalgorithmus gilt für alle DLTs, die auf einem Voting-System basieren. Das bedeutet, dass die Mitglieder des Ledgers demokratisch über die Transaktion in jedem neuen Block und über ihre Reihenfolge entscheiden. Um zu vermeiden, dass Einzelpersonen oder Organisationen gefälschte Konten verwenden, welche den Voting-Prozess manipulieren, einen sogenannten Sybil-Angriff, ist der Stimmanteil für jedes Mitglied mit einem mathematischen Rätsel verbunden. Der Prozess der Lösung dieses Rätsels wird Mining genannt, da der erste, der das Rätsel löst, normalerweise einen Coin oder einen anderen Anreiz erhält. Dieser Algorithmus zum Zuweisen von Voting-Stakes wird auch als Proof-of-Work (PoW) bezeichnet.

Das Problem mit PoW ist, dass dieser Ansatz nur unter der Annahme funktioniert, wenn Hijacker innerhalb des Systems nicht mehr als eine Wahrscheinlichkeit von 50% verfügen, um das Rätsel zu lösen. Wäre dies der Fall, könnte der Angreifer die Blockchain kapern und entscheiden, welche Transaktionen in den nächsten Blöcken enthalten sind. Er könnte die Reihenfolge der Transaktionen in jedem Block bestimmen sowie Transaktionen zu ignorieren. Für den Hash-Cash-PoW, der z.B. von Bitcoin genutzt wird, kann der Grover-Quantenalgorithmus herbeigezogen werden, um das Rätsel, quadratisch schneller als jeder klassische Algorithmus, zu lösen. Dies würde einem Miner mit einem Quantencomputer einen erheblichen Vorteil gegenüber allen anderen Minern verschaffen. Derzeit sind die Gate-Times für Quantencomputer, im Vergleich zur hochgradig optimierten ASIC-Mining-Hardware, sehr langsam. Bis die Quanten-Gate-Times nicht drastisch reduziert werden, wird ein Quantencomputer während des Mining-Prozesses keinen Vorteil haben. Es wird geschätzt, dass Quantengatter eine Gate-Zeit von ungefähr 100 GHz erreichen müssen (https://arxiv.org/pdf/1710.10377.pdf). Die Entwicklung von solchen schnellen Quanten-Gates wird wahrscheinlich noch einige Jahre dauern. Eine Möglichkeit um die Kompromittierung des public ledgers zu vermeiden besteht darin andere Zuweisungsmethoden für die Voting-Anteile zu verwenden. Derzeit gibt es mehrere neue DLTs in Entwicklung, die den Einsatz alternativer Voting-Systeme ermöglichen könnten. Ein Beispiel ist Hashgraph. Diese Technik erlaubt, neben der von der Blockchain verwendeten PoW-Methode, auch andere Voting-Mechanismen, wie Proof-of-Stake, Proof-of-Burn, Permissioned und weitere. Diese genannten Methoden würden einen besseren Schutz gegen ein Quanten-Hijacking ermöglichen.

Zusammenfassung

Die beiden diskutierten Quantenangriffe auf die Blockchain sind mit den derzeit verfügbaren Quantencomputern noch nicht möglich und die Entwicklung von Quantencomputern, die schnell und stabil genug sind, um solche Angriffe zu starten, könnte 10 oder mehr Jahre dauern. Obwohl von Quantencomputern keine unmittelbare Gefahr für die Blockchain ausgeht, ist es gut, dass die Diskussion gestartet wird (Quantum safe Bitcoin). Da DLT-basierte Anwendungen die Zukunft von Finanzen, Gesundheit, Verträgen und vielen anderen Dingen sein werden, sollten sie zukunftssicher entwickelt werden. Mit zunehmender Beliebtheit und Verbreitung von DLTs wird der mögliche Anreiz sie zu hacken ebenfalls größer werden. Dies wird zu einer Beschleunigung der Entwicklung führen, die wiederum auch die Entwicklung im Bereich der Quantencomputer beschleunigen könnte. Der größte Einfluss auf dem Weg zum Fortschritt in der Quantententechnologie ist auf den Finanzsektor, die Industrie sowie die staatlichen Institutionen zurückzuführen.